发现时间:2015-09-14

漏洞类型:配置错误

所属建站程序:其他

所属服务器类型:IIS

所属编程语言:其他

描述:

目标服务器IIS版本号可以被识别。

微软IIS服务器版本号可以被识别,可以被攻击者用来收集更多的信息。

危害:

攻击者可能通过IIS版本号利用对应的已知IIS漏洞——IIS4\IIS5 CGI环境块伪造漏洞、IIS 7.0/7.5服务器PHP解析漏洞等来进行针对性攻击,并且可以通过IIS版本号推测出当前使用操作系统的版本从而利用已知的OS漏洞进行更加多样化的攻击。

解决方案:

1.在IIS配置文件中进行修改。

借助IIS URL Rewrite Module,添加如下的重写规则:

<rewrite> <allowedServerVariables> <add name="REMOTE_ADDR" /> </allowedServerVariables> <outboundRules> <rule name="REMOVE_RESPONSE_SERVER"> <match serverVariable="RESPONSE_SERVER" pattern=".*" /> <action type="Rewrite" /> </rule> </outboundRules> </rewrite>

重写规则存放在C:\Windows\System32\inetsrv\config\applicationHost.config中。

以上是360给出的不知道什么鬼。》》》》》》》》》》》》》》》

在IIS+ASP.NET的运行环境,默认情况下会输出以下的响应头(Response Headers):

那如何移除这些响应头呢?下面我们来一个一个移除。

1. 移除Server

借助IIS URL Rewrite Module,添加如下的重写规则:

<rewrite> <allowedServerVariables> <add name="REMOTE_ADDR" /> </allowedServerVariables> <outboundRules> <rule name="REMOVE_RESPONSE_SERVER"> <match serverVariable="RESPONSE_SERVER" pattern=".*" /> <action type="Rewrite" /> </rule> </outboundRules> </rewrite>

重写规则存放在C:\Windows\System32\inetsrv\config\applicationHost.config中。

2. 移除X-AspNet-Version

在web.config的<httpRuntime>中添加enableVersionHeader="false":

<httpRuntime enableVersionHeader="false" />

3. 移除X-AspNetMvc-Version

在 Application_Start() 中添加如下代码:

protected void Application_Start()

{

MvcHandler.DisableMvcResponseHeader = true;

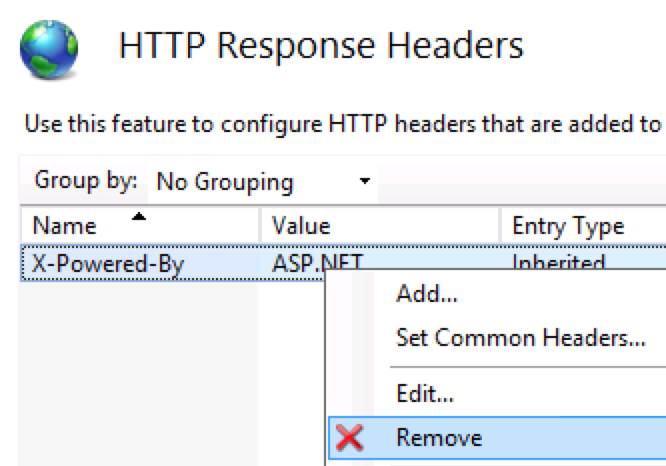

}4. 移除X-Powered-By

在IIS Manager的HTTP Response Headers中移除X-Powered-By:

吉公网安备 22020202000301号